Locky RANSOMWARE

...UPDATE...

...UPDATE...

H

εβδομάδα

που μας πέρασε σηματοδότησε την επιστροφή

του Locky,

μετά

από περισσότερους από 4 μήνες αδράνειας. Αυτό

φυσικά είναι κακό νέο, αφού ο Locky

είναι

ένας από τους Ransomware

που

δεν έχουν αδυναμίες στην κρυπτογράφησή

τους και η διασπορά του είναι εξαιρετικά

επιτυχημένη.

|

| Eξαιρετικά επιτυχημένη διασπορά για τον Locky Ransomware τον Απρίλιο 2017 |

" Αν ιός σας ζητάει λύτρα - bitcoin ή έχετε κολλήσει ransomware και τα δεδομένα σας έχουν κρυπτογραφηθεί, τότε η Northwind είναι ο μοναδικός WD Trusted Partner για Ανάκτηση Δεδομένων και Ransomware σε Ελλάδα και Κύπρο. "

Πολλές φορές αναρωτιέστε :

- "πως κόλλησα ransomware?"

ή

- "πως κόλλησα ιο κρυπτογράφησης?".

Η αλήθεια είναι πως αυτή την ερώτηση την ακούμε καθημερινά πολλές φορές!

Το πρώτο στάδιο που παρατηρεί ένας απλός χρήστης που δεν κατάλαβε ότι κόλλησε Cerber ή κάποιον άλλο Ransomware (ιο κρυπτογράφησης) είναι πως τα αρχεία του άλλαξαν κατάληξη ενώ αυτός δούλευε κανονικά στον υπολογιστή του. Αυτή η ενέργεια συμβαίνει προφανώς λόγο της κρυπτογράφησης του ιού.

Το αμέσως επόμενο πράγμα που σκέφτεται ένας χρήστης προφανώς και είναι

- " υπάρχει λύση για ransomware?".

Δυστυχώς αν κολλήσατε ιo "Locky" ή κολλήσατε "Cerber" virus δεν υπάρχει ακόμη λύση παγκοσμίως για την από- κρυπτογράφηση και να γλυτώσετε τα λύτρα που ζητάει ο ιός σε bitcoin.

Άλλωστε αυτή είναι η μορφή και ο τρόπος λειτουργίας των ιών κρυπτογράφησης (Ransomware).

Να κρυπτογραφούν με τέτοιο τρόπο τα αρχεία και να τους αλλάζουν την κατάληξη που η απο-κρυπτογράφηση τους για ένα μεγάλο σύνολο από αυτούς (μεταξύ αυτών οι Locky και Cerber) να είναι αδύνατη ΑΚΟΜΗ!

Παρακάτω σας αναφέρουμε όλους τους ιούς που μπορέσαμε να αποκρυπτογραφήσουμε τον Ιανουάριο καθώς και σας αναλύουμε τους νέους ιούς που ανακαλύψαμε τον Ιανουάριο για να είσαστε προσεκτικοί και μέχρι να τους απο- κρυπτογραφήσουμε να μην χρειαστεί να πληρώσετε τα λύτρα που ζητάει ο ιός σε bitcoin.

Η συνταγή τους είναι

παραπλήσια με αυτήν που χρησιμοποιούσαν

στο παρελθόν, με μικρές παραλλαγές...

Αυτή

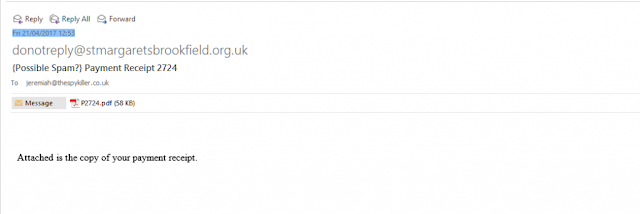

τη φορά το θύμα λαμβάνει ένα email

με

τίτλο “Payment

receipt #xxxx”, όπου

xxxx

ένας

τυχαίος αριθμός.

|

| Eξαιρετικά επιτυχημένη διασπορά για τον Locky Ransomware τον Απρίλιο 2017 - επιμολυσμένο email |

Το

email

εμφανίζει

ως αποστολέα κάποια από τις πολλές

γνωστές εταιρίες τις οποίες χρησιμοποιούν

για να ξεγελάσουν τα θύματά τους. Φυσικά,

το email

σε

καμία περίπτωση δεν προέρχεται όντως

από αυτές τις εταιρίες. Στο email

υπάρχει

ένα .pdf

αρχείο

επισυναπτόμενο το οποίο περιέχει

ενσωματωμένο κακόβουλο αρχείο Word

που

σας ζητάει να ενεργοποιηθούν οι

μακροεντολές.

|

| Eξαιρετικά επιτυχημένη διασπορά για τον Locky Ransomware τον Απρίλιο 2017 - επιμολυσμένο αρχείο .pdf |

Μόλις

το κάνετε αυτό, θα κατέβει ένα

κρυπτογραφημένο αρχείο .txt

το

οποίο περιέχει στην πραγματικότητα το

εκτελέσιμο αρχείο Redchip2.exe

που

είναι ο Locky.

|

| Eξαιρετικά επιτυχημένη διασπορά για τον Locky Ransomware τον Απρίλιο 2017 - επιμολυσμένο αρχείο .docx |

Έχουν

εντοπιστεί ότι σε μία και μόνο καμπάνια

spam

που

εξαπέλυσαν οι δημιουργοί (ή οι διανομείς...)

του Locky,

έφυγαν

περισσότερα από 215.000 email

μέσα

σε λίγες ώρες. Θεωρούμε ότι τόσο μεγάλη

διανομή spam

θα

μπορούσε να έχει γ ίνει μέσω του Necurs

Botnet

|

| Eξαιρετικά επιτυχημένη διασπορά για τον Locky Ransomware τον Απρίλιο 2017 - ransomware note |

Δείτε

τη διαφορά στη διασπορά των Ransomware

για

το πρώτο τρίμηνο του 2017 και τη σαρωτική

επικράτηση του Cerber.

Μετά

το ξύπνημα του Locky

αυτή

η εικόνα ενδέχεται να αλλάξει.

|

| Eξαιρετικά επιτυχημένη διασπορά για τον Locky Ransomware τον Απρίλιο 2017 - γράφημα ανάπτυξης 2017 |