👉 Ο σκληρός σας δίσκος σταμάτησε ξαφνικά να λειτουργεί. Ή τον ακούτε να κάνει περίεργους θορύβους, να κλικάρει ή να μουγκρίζει.

(ακούστε μερικούς τέτοιους χαρακτηριστικούς ήχους εδώ)

💭 Σκέφτεστε,

«ίσως μπορώ να τον

επισκευάσω».

Μπαίνετε

στο YouTube™ και πολύ γρήγορα

“ξέρετε” τι πρέπει να κάνετε: βρίσκετε

ένα κατσαβίδι Torx και

ξεβιδώνετε το καπάκι του δίσκου.

Τώρα βλέπετε το γυαλιστερό πάνω platter και τον βραχίονα των κεφαλών.

💣 Κάποιοι θα προχωρήσουν και παραπέρα, θα προσπαθήσουν να περιστρέψουν τα platter, θα βάλουν το δάχτυλό τους επάνω στο platter, κάποιοι ακόμα και θα ξεβιδώσουν τα επιμέρους τμήματα του εσωτερικού του δίσκου για να δουν τι κρύβεται από κάτω.

Μετά κλείνετε το δίσκο και προσπαθείτε να δείτε αν το πρόβλημα επισκευάστηκε.

Μπορεί να μην είναι αυτή η ακριβής σειρά των γεγονότων. Όμως…

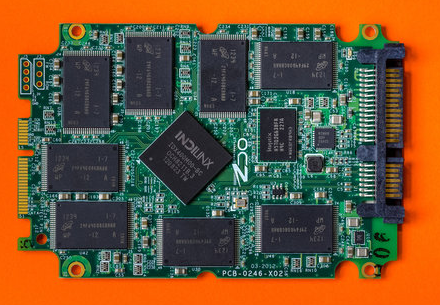

💀 Λαμβάνουμε σχεδόν καθημερινά δίσκους που έχουν ανοιχτεί από τους ιδιοκτήτες τους σε μη ελεγχόμενο περιβάλλον, δηλαδή έξω από το Clean Room. Δείτε έναν που λάβαμε πρόσφατα:

Φαίνονται δακτυλικά αποτυπώματα, σκόνη και βρωμιά επάνω στο platter. Η επιμόλυνση δεν είναι ποτέ καλό νέο για έναν δίσκο. Αν δώσετε ρεύμα σε έναν δίσκο που έχει επιμολυνθεί, τότε μειώνετε δραματικά τις πιθανότητες ανάκτησης και κατά πάσα πιθανότητα τις μηδενίζετε.

✅ Δείτε γιατί

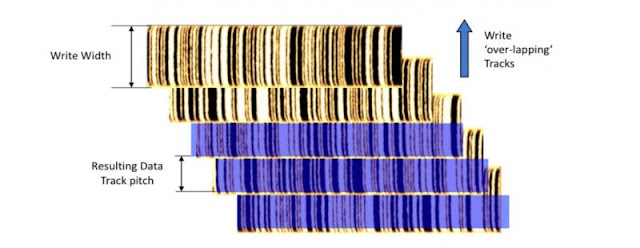

Οι σκληροί

δίσκοι είναι ιδιαίτερα πολύπλοκες,

εκλεπτυσμένες συσκευές. Οι κεφαλές

ανάγνωσης και εγγραφής των δεδομένων

ουσιαστικά «πετούν» επάνω από τα platters

με τη βοήθεια μικροσκοπικού στρώματος

αέρα που δημιουργείται για αυτόν τον

σκοπό στο εσωτερικό του δίσκου. Τα

σωματίδια που βρίσκονται στον

–αφιλτράριστο- αέρα μπορούν να μολύνουν

τον δίσκο μόλις ανοιχτεί, και ακόμα και

το μικρότερο από αυτά μπορεί να καταστρέψει

τον δίσκο οριστικά. Η

παρακάτω εικόνα μπορεί να δώσει με

σχετική ακρίβεια τι ακριβώς συμβαίνει.

Δείτε την συσχέτιση μεγέθους του ύψους

στο οποίο πετούν οι κεφαλές με πιθανές

επιμολύνσεις στο δίσκο: σωματίδιο

καπνού, δακτυλικό αποτύπωμα, σωματίδιο

σκόνης, ανθρώπινη τρίχα.

Εικ. 2 Σύγκριση μεγέθους του ύψους πτήσης των κεφαλών με διάφορες πιθανές επιμολύνσεις.

❗ Ουσιαστικά, η αναλογία είναι τέτοια που μπορούμε να πούμε ότι όταν οι κεφαλές συναντήσουν μία τρίχα είναι σαν να έχει τρακάρει ένα αυτοκίνητο με το όρος Έβερεστ! Δεν θα έχει ποτέ καλή κατάληξη αυτή η σύγκρουση, ιδίως για το αυτοκίνητο…

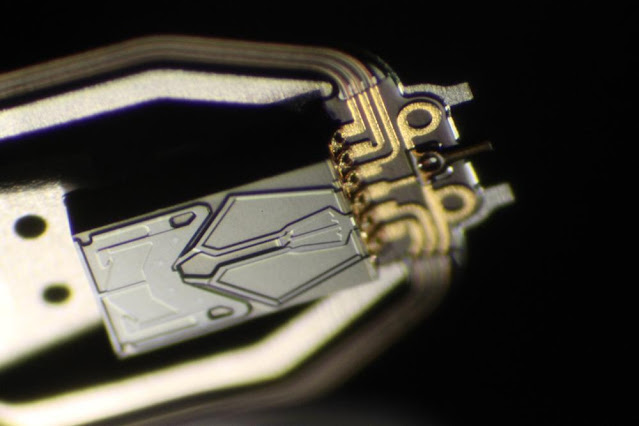

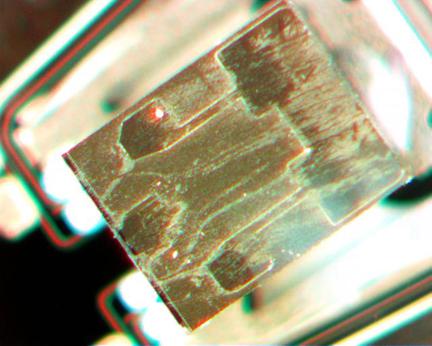

Οι εικόνες 3 και 4 δείχνουν σε μεγέθυνση ένα τμήμα των κεφαλών που λέγεται slider. Στην εικ. 3 ο slider είναι σε καλή κατάσταση, ενώ στην εικ. 4 ο slider είναι μολυσμένος.

Εικ. 3. Καθαρή κεφαλή δίσκου

Εικ. 4. Επιμολυσμένη κεφαλή (slider)

❌ Η επιμόλυνση που βλέπετε, θα πάει επάνω στα platters, μεγαλώνοντας την βλάβη με αποτέλεσμα να «γδάρουν» την επιφάνεια δημιουργώντας μόνιμες βλάβες στην επιφάνεια του δίσκου. Τα δεδομένα σας πλέον έχουν γίνει σκόνη. Game over! 😞

Εικ. 5. Κατεστραμμένα platter

❓ Mπορούν να ανακτηθούν δεδομένα σε αυτήν την περίπτωση;

Καλή ερώτηση. Μπορούμε να προσπαθήσουμε.

Όμως, αν και είναι πάγια τακτική της εταιρίας μας να μην χρεώνουμε για το διαγνωστικό έλεγχο και επίσης να έχουμε πολιτική "no data = no pay", εδώ τα πράγματα είναι λίγο διαφορετικά:

Στην περίπτωση

που ανοιχτεί ο δίσκος σε μη ελεγχόμενο

περιβάλλον, ενδέχεται να σας ζητηθεί

να καταβάλετε ένα μη-επιστρεφόμενο

ποσό. Αυτό το ποσό αντιστοιχεί στην

ΕΞΑΙΡΕΤΙΚΑ επίπονη εργασία καθαρισμού

που πρέπει να κάνουμε στο δίσκο, και στο

κόστος των ανταλλακτικών που θα πρέπει

να μπουν στο δίσκο σας. Στην πραγματικότητα,

το ποσό που ζητείται να καταβληθεί δεν

καλύπτει τα υλικά που χρησιμοποιούμε

για τον καθαρισμό, τα ανταλλακτικά και

τις εργατοώρες που χρειάζονται για να

έρθει το επιθυμητό αποτέλεσμα.

Θα πρέπει,

βέβαια, να πούμε ότι οι πιθανότητες

είναι πολύ μικρότερες τώρα και αν ο

δίσκος σας μοιάζει με αυτόν της

προηγούμενης φωτογραφίας, είναι σχεδόν

μηδαμινές. Ακόμα και αν καταφέρουμε να

πάρουμε μέρος των δεδομένων σε αυτές

τις περιπτώσεις θεωρείται επιτυχία.

Ο

λόγος είναι ότι η ζημιά έχει γίνει. Τα

platter έχουν τραυματιστεί

και δεν μπορούμε να δημιουργήσουμε την

ύλη από το μηδέν 😥

Ποιες είναι

οι εναλλακτικές; Υπάρχουν δύο:

✔ ΕΝΑΛΛΑΚΤΙΚΗ 1:

Μπορούμε

να προσπαθήσουμε να καταργήσουμε τις

κεφαλές που αντιστοιχούν στις

τραυματισμένες επιφάνειες. Αυτό φυσικά

σημαίνει μεγάλη απώλεια σε δεδομένα.

Επίσης, θεωρούμε ως δεδομένο ότι οι υπόλοιπες

επιφάνειες είναι εντάξει, ειδάλλως ο

δίσκος θα είναι μη-ανακτήσιμος.

ΠΑΡΑΔΕΙΓΜΑ:

💹 Παραδοχές:

🅐 Ένας δίσκος έχει 2 platter με

4 κεφαλές και η μία επιφάνεια έχει

τραυματιστεί.

🅑 Οι άλλες επιφάνειες είναι εντάξει

(πράγμα στατιστικά σπάνιο).

🅒 Ο δίσκος είναι συνεργάσιμος στην κατάργηση

της μίας κεφαλής (δεν συνεργάζονται

όλοι οι δίσκοι σε αυτήν την διαδικασία,

αλλά ας μην μπούμε σε τεχνικές

λεπτομέρειες).

🅓 Καταφέρνουμε να ανακτήσουμε το 100% των 3 επιφανειών που δεν έχουν βλάβες.

〰 Δυστυχώς ακόμα και καταφέρνοντας να ανακτήσουμε τα 3/4 του δίσκου (3 από τις 4 επιφάνειες), αυτό το αποτέλεσμα δεν μεταφράζεται σε 75% των δεδομένων του δίσκου αλλά σε πολύ λιγότερο (συνήθως γύρω στο 60-65%, αναλόγως του τύπου των δεδομένων που περιέχει ο δίσκος).

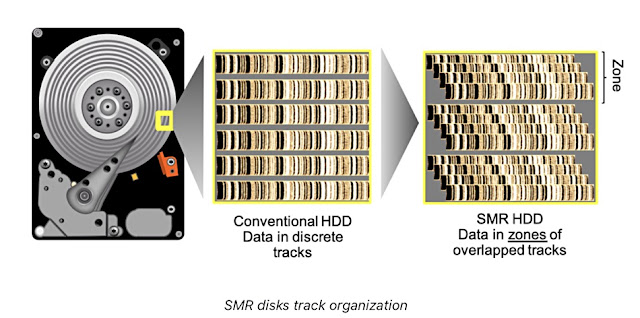

Ο λόγος είναι ότι αν για παράδειγμα γράψουμε ένα αρχείο .jpg μεγέθους 4ΜΒ στο δίσκο, αυτό θα γραφτεί σε ζώνες που καθορίζονται από τον translator του δίσκου και λίγο – πολύ σημαίνει ότι ένα κομμάτι από αυτά τα 4ΜΒ θα γραφτούν στην επιφάνεια 1, ένα άλλο στην επιφάνεια 2 κ.ο.κ., μέχρι να γραφτούν και τα 4ΜΒ. Επομένως, χάνοντας την μία επιφάνεια, χάνουμε και τα τμήματα αυτού του αρχείου που υπήρχαν εκεί και επομένως το αρχείο δεν θα λειτουργεί. 💩

*Εξαίρεση: Οι δίσκοι της Samsung και κάποια νεότερα μοντέλα της Seagate που έχουν τεράστιες ζώνες στους translator και μπορεί να γράφουν και 4-5 ή και περισσότερα GB ανά κεφαλή συνεχόμενα.

✔ ΕΝΑΛΛΑΚΤΙΚΗ 2:

Μπορούμε

να προσπαθήσουμε να επικαλύψουμε τα

σημεία όπου υπάρχει ο τραυματισμός στο

platter, κάτι που θα έχει ως

αποτέλεσμα να διαβάσουμε όσα τμήματα

γίνεται να διαβαστούν και από την

επιφάνεια που καταργήσαμε στην προηγούμενη

μέθοδο. Η επικάλυψη γίνεται με ειδικές

ρητίνες οι οποίες είναι πανάκριβες και

άκρως τοξικές.

Αυτή η μέθοδος έχει

σαφώς καλύτερα αποτελέσματα σε σχέση

με την προηγούμενη, όμως –το μαντέψατε-

είναι πανάκριβη.

Επίσης, μεγάλο ρόλο

παίζει το σημείο που έχει τραυματιστεί

το platter. Υπάρχουν σημεία

τα οποία είναι απολύτως αναγκαία να

διαβαστούν.

📣 ΣΥΜΠΕΡΑΣΜΑ:

Μην

ανοίγετε δίσκο ο οποίος περιέχει

σημαντικά δεδομένα. Με μαθηματική

ακρίβεια, θα κάνετε τα πράγματα χειρότερα.

ΠΑΡΑΚΛΗΣΗ:

❗❗❗ Μην πιστεύετε επιτήδειους οι οποίοι αυτοαποκαλούνται «ειδικοί ανάκτησης δεδομένων» και αγνοούν βασικές έννοιες. Εμπιστευτείτε αναγνωρισμένες εταιρίες με πιστοποιήσεις, εγνωσμένη εμπειρία και τεχνογνωσία. Δεν αρκεί μία εταιρία να έχει στη διάθεσή της εξοπλισμό, πρέπει να ξέρει και πώς να τον χρησιμοποιήσει.

Δημήτρης Λούλης

Μηχανικός Ανάκτησης Δεδομένων

Northwind Data Recovery

Thanks to

DataSavers,LLC for the insight