Είχαμε πολλές αποκρυπτογραφήσεις.

Πέρα από αυτό, αυτή ήταν η εβδομάδα των Scarab. Scarab παντού. Ευτυχώς, στη συντριπτική πλειοψηφία των περιπτώσεων έχουμε βρει λύση, μη πληρώσετε τα λύτρα και ελάτε σε επικοινωνία μαζί μας.

Στα άλλα καλά νέα, αποκρυπτογραφήσαμε και 2-3 ακόμα μικρότερα στελέχη όπως ο Sepsis και ο νέος Everbe.

Ας τα δούμε αναλυτικά:

NEOI SCARAB -- MH ΠΛΗΡΩΣΕΤΕ ΤΑ ΛΥΤΡΑ!!

Την εβδομάδα που μας πέρασε είχαμε τεράστια έξαρση του Scarab με πολλά νέα στελέχη. ΕΧΟΥΜΕ ΚΑΤΑΦΕΡΕΙ ΚΑΙ ΕΧΟΥΜΕ ΑΠΟΚΡΥΠΤΟΓΡΑΦΗΣΕΙ ΤΗ ΣΥΝΤΡΙΠΤΙΚΗ ΠΛΕΙΟΨΗΦΙΑ ΤΩΝ ΣΤΕΛΕΧΩΝ ΑΥΤΩΝ, οπότε ΜΗ ΠΛΗΡΩΣΕΤΕ ΤΑ ΛΥΤΡΑ ΚΑΙ ΕΛΑΤΕ ΣΕ ΕΠΙΚΟΙΝΩΝΙΑ ΜΑΖΙ ΜΑΣ.

Το πρώτο που εμφανίστηκε ήταν το στέλεχος .good.

To δεύτερο ήταν το στέλεχος Danger το οποίο τοποθετεί την επέκταση .fastrecovery@xmpp.jp στα κρυπτογραφημένα αρχεία.

Μετά, εμφανίστηκε ο Oneway, o πρώτος που εμφανίστηκε που ήταν στα Ρώσικα. Αφήνει ένα Ransom Note με τίτλο Расшифровать файлы oneway.TXT

Ο επόμενος ήταν ο Bomber με μεγάλη καμπάνια σε εξέλιξη στη Ρωσία. Τοποθετεί την επέκταση .bomber

Πέμπτη στη σειρά ήταν η έκδοση RECME που τοποθετεί την επέκταση .recme και αφήνει Ransom Note HOW_TO_RECOVER_ENCRYPTED_FILES.TXT .

Έκτο στέλεχος, το DAN. Τοποθετεί την επέκταση .dan@cock.email.

Για άλλη μια φορά, για όλα τα παραπάνω, αν έχετε μολυνθεί, ΕΛΑΤΕ ΣΕ ΕΠΙΚΟΙΝΩΝΙΑ ΜΑΖΙ ΜΑΣ!

Το πρώτο που εμφανίστηκε ήταν το στέλεχος .good.

To δεύτερο ήταν το στέλεχος Danger το οποίο τοποθετεί την επέκταση .fastrecovery@xmpp.jp στα κρυπτογραφημένα αρχεία.

Μετά, εμφανίστηκε ο Oneway, o πρώτος που εμφανίστηκε που ήταν στα Ρώσικα. Αφήνει ένα Ransom Note με τίτλο Расшифровать файлы oneway.TXT

Ο επόμενος ήταν ο Bomber με μεγάλη καμπάνια σε εξέλιξη στη Ρωσία. Τοποθετεί την επέκταση .bomber

Πέμπτη στη σειρά ήταν η έκδοση RECME που τοποθετεί την επέκταση .recme και αφήνει Ransom Note HOW_TO_RECOVER_ENCRYPTED_FILES.TXT .

Έκτο στέλεχος, το DAN. Τοποθετεί την επέκταση .dan@cock.email.

Για άλλη μια φορά, για όλα τα παραπάνω, αν έχετε μολυνθεί, ΕΛΑΤΕ ΣΕ ΕΠΙΚΟΙΝΩΝΙΑ ΜΑΖΙ ΜΑΣ!

Αποκρυπτογραφήσαμε και τον Sepsis!

Νέος Ransomware - BadMonkey

Είναι υπό κατασκευή με πολλά προβλήματα προς το παρόν.

Nέα έκδοση του FileIce, ζητάει να συμπληρώσετε δημοσκοπήσεις!

Είχαμε γράψει το 2016 για αυτόν, τώρα εμφανίστηκε και νέα έκδοση!

Ζητάει από τα θύματά του να συμπληρώσουν ερωτηματολόγια, προκειμένου να τους δώσει το κλειδί αποκρυπτογράφησης...

Ζητάει από τα θύματά του να συμπληρώσουν ερωτηματολόγια, προκειμένου να τους δώσει το κλειδί αποκρυπτογράφησης...

Νέος Ransomware - Pulpy

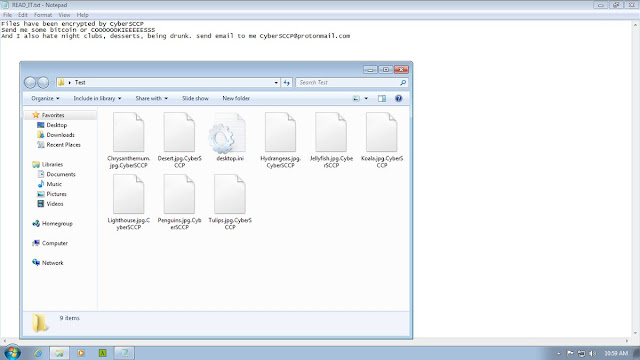

Δύο νέα στελέχη του CyberSCCP

To πρώτο τοποθετεί την επέκταση .cybersccp στα κρυπτογραφημένα αρχεία

και το δεύτερο με πιο εντυπωσιακό background