ΚΕΝΟ ΑΣΦΑΛΕΙΑΣ ΤΟΥ WINRAR ΔΙΑΣΠΕΙΡΕΙ ΤΟΝ JNEC RANSOMWARE!

Συγκεκριμένα, το κενό ασφαλείας αυτό, επιτρέπει στους επιτιθέμενους να αποκτήσουν πλήρη πρόσβαση στον Η/Υ του θύματος, χρησιμοποιώντας τεχνικές RCE (Remote Code Execution).

Στις 18/3/2019, περίπου 3 εβδομάδες μετά την ανακοίνωση του κενού ασφαλείας, εντοπίστηκε νέος Ransomware, ο οποίος ονομάζεται JNEC.a και διασπείρεται όταν το θύμα δοκιμάσει να αποσυμπιέσει το .rar αρχείο που θα λάβει, με έκδοση του WinRAR η οποία είναι ευάλωτη.

Ουσιαστικά ευάλωτες θεωρούνται όλες οι εκδόσεις του WinRAR από την 5.70 και πίσω (με την 5.70 να θεωρείται καθαρή).

Ο τρόπος με τον οποίο λειτουργεί ο συγκεκριμένος Ransomware έχει ενδιαφέρον, καθώς ο επιτιθέμενος δελεάζει τα θύματά του χρησιμοποιώντας μια "σπασμένη" φωτογραφία μίας κοπέλας.

Το WinRAR θα εμφανίσει μήνυμα σφάλματος, ο χρήστης δεν θα δώσει ιδιαίτερη σημασία, όμως το κακό έχει γίνει και ο JNEC έχει ήδη εγκατασταθεί.

Το δεύτερο σημείο που έχει ενδιαφέρον με αυτόν τον Ransomware, είναι το γεγονός ότι ο επιτιθέμενος ζητάει από τα θύματά του να δημιουργήσουν έναν λογαριασμό GMAIL στον οποίο θα στείλει τα αιτήματά του για λύτρα.

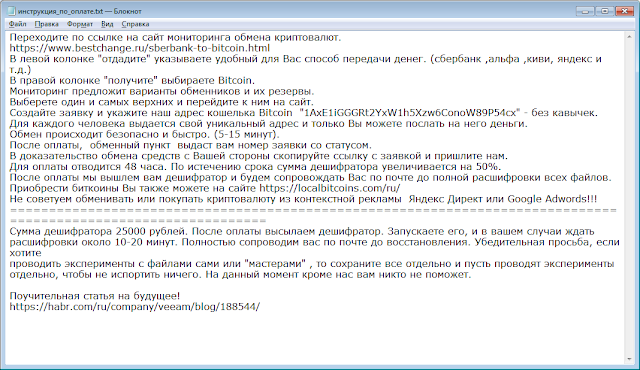

Στο Ransom Note αναφέρεται ξεκάθαρα αυτή του η απαίτηση:

Το Ransomware εκμεταλλεύεται το κενό ασφαλείας του WinRAR και τοποθετεί το κακόβουλο λογισμικό στην εκκίνηση των Windows, ονομάζοντάς το GoogleUpdate.exe

Kαι σαν να μην έφταναν όλα αυτά, ο ίδιος ο κώδικας του JNEC είναι τόσο κακογραμμένος, που ούτε ο ίδιος ο δημιουργός του θα μπορούσε να τον αποκρυπτογραφήσει (συν τοις άλλοις κρυπτογραφεί όλα τα αρχεία στο σύνολό τους, με αποτέλεσμα να θέλει ώρες αν όχι μέρες για να ολοκληρώσει την κρυπτογράφηση). Βάσει αυτού, ο συγκεκριμένος Ransomware θεωρείται wiper, καθώς δεν υπάρχει τρόπος αποκρυπτογράφησης, ακόμα και αν έχει κάποιος το κλειδί (ή ακόμα και να είναι ο ίδιος ο δημιουργός του κακόβουλου λογισμικού).

Γι'αυτό, μεγάλη προσοχή σε όλους!

ΤΙ ΠΡΕΠΕΙ ΝΑ ΚΑΝΕΤΕ

Ανανεώστε τις εκδόσεις του WinRAR σε όλους τους Η/Υ σας, έτσι ώστε η έκδοσή του να είναι η 5.70 ή νεότερη.

Μπορείτε να κάνετε την ανανέωση από εδώ.