Η μεγαλύτερη ήταν ένα νέο στέλεχος του Crysis/Dharma. Είχαμε επίσης ένα wiper που παριστάνει το Ransomware και επιτίθεται σε επιχειρήσεις στη Γερμανία, ενώ είχαμε και την είδηση ότι hackers χρησιμοποιήσαν απομακρυσμένη πρόσβαση για να εγκαταστήσουν τον LockCrypt σε εταιρικούς Η/Υ.

Ας τα δούμε αναλυτικά:

Νέος Ransomware: Curumim

Mε HiddenTear ξεκινάμε και αυτήν την εβδομάδα, την περασμένη Δευτέρα εμφανίστηκε αυτός ο οποίος ονομάζεται Curumim και αυτή είναι και η επέκταση που τοποθετεί στα κρυπτογραφημένα αρχεία. Μας έρχεται από την Πορτογαλία.

Νέa εκδοση του Xiaoba

Νέος Ransomware: Zika

...και με HiddenTear θα συνεχίσουμε.

Ονομάζεται Zika, τοποθετεί την επέκταση .teamo στα κρυπτογραφημένα αρχεία και είναι στα Ισπανικά.

Ονομάζεται Zika, τοποθετεί την επέκταση .teamo στα κρυπτογραφημένα αρχεία και είναι στα Ισπανικά.

Νέος Ransomware: Waffle

... τι άλλο θα δούμε...

Ο Gibon ήταν προς πώληση από το Μάιο...

Είχαμε γράψει την προηγούμενη εβδομάδα για τον Gibon. Έπεσε στην αντίληψή μας ότι ο Gibon ήταν προς πώληση στο DarkWeb από τον Μάιο που μας πέρασε...

Νέος Ransomware: Sigma

Αυτός είναι ολοκαίνουργιος και δεν έχουμε αρκετές πληροφορίες ακόμα, εκτός από ένα δείγμα του στελέχους.

Καλά Χριστούγεννα!

Ονομάζεται Christmas Ransomware, χρησιμοποιεί μια περίεργη εκδοχή του Χριστουγεννιάτικου κλίματος για background και είναι προς το παρόν υπό κατασκευή. Προφανώς τρέχουν να ... προλάβουν την αγορά των Χριστουγέννων.

To Spring Hill θύμα Ransomware

Στα μέσα της εβδομάδας έσκασε η είδηση ότι η πόλη του Spring Hill στο Tennessee των HΠΑ έπεσε θύμα Ransomware.

Ο εκπρόσωπος της πόλης δήλωσε ότι ένας εργαζόμενος στο Δήμο έκανε κλικ σε ένα email που περιείχε Ransomware, με αποτέλεσμα οι servers του Δήμου να επηρεαστούν. Αυτό είχε σαν συνέπεια οι εργαζόμενοι στο Δήμο να κλειδωθούν έξω από τους λογαριασμούς τους, ενώ στην πόλη οι online πληρωμές (πχ. για την πληρωμή λογαριασμών δημοσίου, διοικητικών προστίμων, επαγγελματικών αδειών κλπ) είναι αδύνατη.

Το Ransom Note απαιτούσε $250.000 για το ξεκλείδωμα, όμως ο εκπρόσωπος της πόλης δήλωσε ότι δεν πρόκειται να πληρώσουν το ποσό και οι τεχνικοί έχουν ξεκινήσει ήδη την αποκατάσταση της ζημιάς μέσω backup.

Πάντως η βλάβη που προκλήθηκε ήταν εκτεταμένη και δεν δόθηκε πρόβλεψη για το πότε θα γίνει πλήρης αποκατάσταση.

Τέλος, δεν δοθηκε πληροφορία για το ποιος Ransomware ήταν αυτός που τους χτύπησε.

Ο εκπρόσωπος της πόλης δήλωσε ότι ένας εργαζόμενος στο Δήμο έκανε κλικ σε ένα email που περιείχε Ransomware, με αποτέλεσμα οι servers του Δήμου να επηρεαστούν. Αυτό είχε σαν συνέπεια οι εργαζόμενοι στο Δήμο να κλειδωθούν έξω από τους λογαριασμούς τους, ενώ στην πόλη οι online πληρωμές (πχ. για την πληρωμή λογαριασμών δημοσίου, διοικητικών προστίμων, επαγγελματικών αδειών κλπ) είναι αδύνατη.

Το Ransom Note απαιτούσε $250.000 για το ξεκλείδωμα, όμως ο εκπρόσωπος της πόλης δήλωσε ότι δεν πρόκειται να πληρώσουν το ποσό και οι τεχνικοί έχουν ξεκινήσει ήδη την αποκατάσταση της ζημιάς μέσω backup.

Πάντως η βλάβη που προκλήθηκε ήταν εκτεταμένη και δεν δόθηκε πρόβλεψη για το πότε θα γίνει πλήρης αποκατάσταση.

Τέλος, δεν δοθηκε πληροφορία για το ποιος Ransomware ήταν αυτός που τους χτύπησε.

Τρίτος HiddenTear...

Ο Ordinypt καταστρέφει επίτηδες αρχεία

Αυτή είναι ίσως η πιο ενδιαφέρουσα είδηση της εβδομάδας και μπορεί να θέσει πολλά ερωτήματα για τη φύση του ανθρώπου και πόσο σκοτεινές πλευρές μπορεί να κρύβει.

Εμφανίστηκε λοιπόν ο Ordinypt, ο οποίος στοχεύει κυρίωςω (και προς το παρόν) μόνο εταιρίες και επιχειρήσεις στη Γερμανία.

Αυτός εμφανίζεται αρχικά και παριστάνει τον Ransomware, τοποθετώντας κανονικά Ransom Note το οποίο είναι το εξής:

Εμφανίστηκε λοιπόν ο Ordinypt, ο οποίος στοχεύει κυρίωςω (και προς το παρόν) μόνο εταιρίες και επιχειρήσεις στη Γερμανία.

Αυτός εμφανίζεται αρχικά και παριστάνει τον Ransomware, τοποθετώντας κανονικά Ransom Note το οποίο είναι το εξής:

Στην πραγματικότητα όμως δεν πρόκειται για Ransomware αλλά για Wiper ο οποίος καταστρέφει εσκεμμένα τα αρχεία του θύματός του.

Η επιβεβαίωση για το ότι η καταστροφή των δεδομένων είναι εσκεμμένη και όχι από κάποιο προγραμματιστικό λάθος γίνεται από το ίδιο το Ransom Note:

Συνήθως τα Ransom Note εμφανίζουν ένα ID της επιμόλυνσης, ένα Bitcoin Address, μια διεύθυνση του Darkweb ή κάποιο email επικοινωνίας μέσω του οποίου τα θύματα επικοινωνούν για να επιβεβαιώσουν την πληρωμή των λύτρων.

Στη συγκεκριμένα περίπτωση, δεν υπάρχει ID επιμόλυνσης ούτε κάποια άλλη πληροφορία. Αντ' αυτού, το Ransom Note χρησιμοποιεί Javascript μέσω του οποίου επιλέγει τυχαία και εμφανίζει ένα Bitcoin Wallet από μια λίστα με 101 bitcoin wallet που έχει διαθέσιμα (και τα οποία δεν αντιστοιχούν πουθενά).

H επιμόλυνση γίνεται μέσω παγιδευμένων email μηνυμάτων τα οποία θυμίζουν αρκετά τον τρόπο διασποράς του Petya

To .zip επισυναπτόμενο περιέχει δύο .exe αρχεία, τα οποία είναι μεταμφιεσμένα ως pdf με τη γνωστή μέθοδο της διπλής επέκτασης: Αν δεν είναι επιλεγμένη η προβολή των επεκτάσεων των αρχείων στα Windows, τότε ο χρήστης νομίζει ότι έχει να κάνει με αρχεία pdf και τα ανοίγει.

Μόλις γίνει αυτό, ο Ordinypt εκτελείται και αντικαθιστά τα περιέχομενα των αρχείων με τυχαία δεδομένα.

Η επιβεβαίωση για το ότι η καταστροφή των δεδομένων είναι εσκεμμένη και όχι από κάποιο προγραμματιστικό λάθος γίνεται από το ίδιο το Ransom Note:

Συνήθως τα Ransom Note εμφανίζουν ένα ID της επιμόλυνσης, ένα Bitcoin Address, μια διεύθυνση του Darkweb ή κάποιο email επικοινωνίας μέσω του οποίου τα θύματα επικοινωνούν για να επιβεβαιώσουν την πληρωμή των λύτρων.

Στη συγκεκριμένα περίπτωση, δεν υπάρχει ID επιμόλυνσης ούτε κάποια άλλη πληροφορία. Αντ' αυτού, το Ransom Note χρησιμοποιεί Javascript μέσω του οποίου επιλέγει τυχαία και εμφανίζει ένα Bitcoin Wallet από μια λίστα με 101 bitcoin wallet που έχει διαθέσιμα (και τα οποία δεν αντιστοιχούν πουθενά).

H επιμόλυνση γίνεται μέσω παγιδευμένων email μηνυμάτων τα οποία θυμίζουν αρκετά τον τρόπο διασποράς του Petya

To .zip επισυναπτόμενο περιέχει δύο .exe αρχεία, τα οποία είναι μεταμφιεσμένα ως pdf με τη γνωστή μέθοδο της διπλής επέκτασης: Αν δεν είναι επιλεγμένη η προβολή των επεκτάσεων των αρχείων στα Windows, τότε ο χρήστης νομίζει ότι έχει να κάνει με αρχεία pdf και τα ανοίγει.

Μόλις γίνει αυτό, ο Ordinypt εκτελείται και αντικαθιστά τα περιέχομενα των αρχείων με τυχαία δεδομένα.

H ιστορία πίσω από τον LockCrypt

Oι κακοποιοί που βρίσκονται πίσω από τον LockCrypt, είχαν ξεκινήσει με τον Satan RaaS (Ransomware as a Service) και τώρα πλέον διασπείρουν το δικό τους στέλεχος τον LockCrypt.

Τυπικά, εισβάλλουν στο θύμα χρησιμοποιώντας Brute Force στην υπηρεσία απομακρυσμένης σύνδεσης (RDP) του Η/Υ και από εκεί κινούνται και εγκαθιστούν χειροκίνητα τον LockCrypt σε όσους Η/Υ βρίσκουν στο δίκτυο.

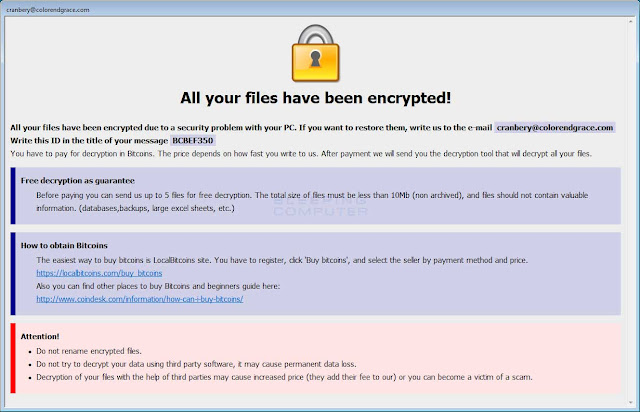

Το Ransom Note που αφήνουν είναι αυτό:

Τα λύτρα που ζητούν είναι μεταξύ 0.5 και 1 Bitcoin ενώ σε κάποιες περιπτώσεις ζητήθηκαν εκατοντάδες χιλιάδες ευρώ από επιχειρήσεις στις οποίες κατάφεραν να εισβάλλουν σε πολλούς Η/Υ του δικτύου τους.

Ενδιαφέρον παρουσιάζει το γεγονός ότι η ΙΡ από την οποία εξαπολύουν τις επιθέσεις (η 212.111.192.203) ανήκε στο Υπουργεία Παιδείας και Επιστήμης της Ουκρανίας.

Τυπικά, εισβάλλουν στο θύμα χρησιμοποιώντας Brute Force στην υπηρεσία απομακρυσμένης σύνδεσης (RDP) του Η/Υ και από εκεί κινούνται και εγκαθιστούν χειροκίνητα τον LockCrypt σε όσους Η/Υ βρίσκουν στο δίκτυο.

Το Ransom Note που αφήνουν είναι αυτό:

Τα λύτρα που ζητούν είναι μεταξύ 0.5 και 1 Bitcoin ενώ σε κάποιες περιπτώσεις ζητήθηκαν εκατοντάδες χιλιάδες ευρώ από επιχειρήσεις στις οποίες κατάφεραν να εισβάλλουν σε πολλούς Η/Υ του δικτύου τους.

Ενδιαφέρον παρουσιάζει το γεγονός ότι η ΙΡ από την οποία εξαπολύουν τις επιθέσεις (η 212.111.192.203) ανήκε στο Υπουργεία Παιδείας και Επιστήμης της Ουκρανίας.

Νέο στέλεχος του Crysis/Dharma

Αυτός τοποθετεί την επέκταση .cobra.

Αυτά για τώρα.

Καλή εβδομάδα σε όλους!

Ευχαριστούμε την BleepingComputer για την παροχή υλικού.

Καλή εβδομάδα σε όλους!

Ευχαριστούμε την BleepingComputer για την παροχή υλικού.