NEO ΞΕΣΠΑΣΜΑ

RANSOMWARE ΣΕ ΟΛΟ ΤΟΝ ΚΟΣΜΟ ΜΕ ΤΟΝ PETYA

UPDATE ME ΕΜΒΟΛΙΟ ΠΡΟΣΤΑΣΙΑΣ!

Διαβάστε παρακάτω.

UPDATE: To κείμενο που ακολουθεί γράφτηκε τις πρώτες ώρες της έκρηξης των επιθέσεων του Petya και έχει γίνει εν τω μεταξύ update με διορθώσεις.

Οι πληροφορίες που μας έρχονται είναι καταιγιστικές. Τη στιγμή που γράφονται αυτές οι γραμμές, έχει ξεσπάσει νέα επιδημία Ransomware μολύνσεων σε όλο τον κόσμο, ακολουθώντας αυτό του WannaCry τον Μάιο.

Οι πληροφορίες που μας έρχονται είναι καταιγιστικές. Τη στιγμή που γράφονται αυτές οι γραμμές, έχει ξεσπάσει νέα επιδημία Ransomware μολύνσεων σε όλο τον κόσμο, ακολουθώντας αυτό του WannaCry τον Μάιο.

Όπως

θα δούμε, οι ομοιότητες είναι αρκετές (και πιθανόν, όχι τυχαίες).

ΑΝΑΛΥΤΙΚΑ:

12.30μμ

Υπάρχουν

πρώιμες ενδείξεις για νέα επιδημία Ransomware, που

επηρεάζει μεγάλο αριθμό χωρών όπως το Ηνωμένο Βασίλειο, η Ουκρανία, η Ινδία, η

Ολλανδία, η Ισπανία, η Δανία και άλλες.

ΠΡΟΣ ΤΟ ΠΑΡΟΝ ΔΕΝ ΜΑΣ ΕΧΕΙ ΓΙΝΕΙ ΓΝΩΣΤΟ ΚΑΠΟΙΟ ΘΥΜΑ ΣΤΗΝ ΕΛΛΑΔΑ ΚΑΙ ΠΑΡΑΚΑΛΟΥΜΕ ΟΠΟΙΟΣ ΕΧΕΙ ΜΟΛΥΝΘΕΙ ΝΑ ΕΡΘΕΙ ΣΕ ΕΠΑΦΗ ΜΑΖΙ ΜΑΣ.

13.30μμ

Αυτή τη στιγμή, η επιδημία μοιάζει να είναι

μικρότερη του WannaCry, αλλά ο όγκος της δείχνει να είναι “σημαντικός”, σύμφωνα με την Kaspersky.

Ο τρόπος με τον οποίο χτυπάει ο εν λόγω Ransomware, o Petya είναι ιδιαίτερος: Κρυπτογραφεί το MFT (Master File Table) των NTFS Partitions και κάνει overwrite το MBR (Master Boot Record) με έναν δικό του bootloader το οποίο εμφανίζει το αντίστοιχο Ransom Note και δεν επιτρέπει το boot των Windows.

Ο τρόπος με τον οποίο χτυπάει ο εν λόγω Ransomware, o Petya είναι ιδιαίτερος: Κρυπτογραφεί το MFT (Master File Table) των NTFS Partitions και κάνει overwrite το MBR (Master Boot Record) με έναν δικό του bootloader το οποίο εμφανίζει το αντίστοιχο Ransom Note και δεν επιτρέπει το boot των Windows.

13.45μμ

ΕΜΠΝΕΥΣΜΕΝΟ ΑΠΟ WANNACRY

14.00μμ

Σύμφωνα με πρώτες τεχνικές αναλύσεις, και ο Petya εμπνεύστηκε

από τον WannaCry εκμεταλλευόμενος τον EternalBlue της NSA.

Πηγές: 1, 2, 3, 4

Πηγές: 1, 2, 3, 4

Ο Petya διασπείρεται μέσω email με τη μορφή «παγιδευμένων» αρχείων Office. Αυτά τα

αρχεία χρησιμοποιούν το CVE-2017-0199 vulnerability των Office και κατεβάζουν και εκτελούν τον Petya Installer, ο οποίος με τη σειρά του εκτελεί το SMB Worm και διασπείρεται στο δίκτυο.

15.00μμ

Πολλαπλά περιστατικά ανά την υφήλιο. Αυτή τη στιγμή,

η χώρα που έχει χτυπηθεί περισσότερο από τον Petya είναι η Ουκρανία, όπου κυβερνητικές

υπηρεσίες έχουν αναφέρει «κυβερνο-επιθέσεις από άγνωστο ιό, ο οποίος έχει

χτυπήσει τράπεζες, οργανισμούς, αεροδρόμια κλπ». Ο Rozenko Pavlo, αντιπρόεδρος της Ουκρανικής

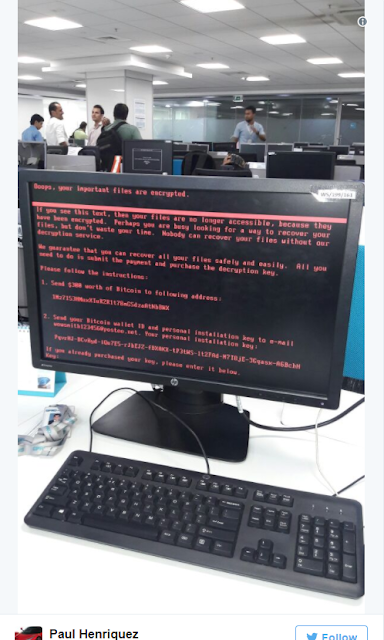

κυβέρνησης, πόσταρε στο Twitter φωτογραφία

ενός κυβερνητικού Η/Υ που έχει κλειδώσει από τον Petya.

Περιστατικά αναφέρονται και σε άλλες χώρες, όπως η

Ολλανδία, όπου ο Δανός γίγαντας των μεταφορών Maersk ανακοίνωσε

ότι σταματάει κάποιες από τις δραστηριότητές του στο Rotterdam.

15.10μμ

Στη Μεγάλη Βρετανία, μία από τις μεγαλύτερες διαφημιστικές εταιρίες του κόσμου, η WPP έπεσε επίσης θύμα.

15.20μμ

Η Maersk επιβεβαίωσε το χτύπημα με ανακοίνωση

στο website της.

Ομοίως, στην Ισπανία, τοπικά μέσα ανακοινώνουν

επιθέσεις σε τεράστιο αριθμό επιχειρήσεων, μεταξύ αυτών ο δικηγορικός κολοσσός DLA Piper.

Ο PETYA

ΔΕΝ ΕΧΕΙ KILLSWITCH...

16.00μμ

Έρχονται συνεχώς νέες πληροφορίες που επιβεβαιώνουν

την εξαιρετικά επιθετική φύση του Petya, λέγοντας ότι κλείδωσε εκατοντάδες Η/Υ του ιδίου

δικτύου μέσα σε λίγα λεπτά.

Μαθαίνουμε ότι ως τώρα οι δημιουργοί του Petya έχουν εισπράξει 14 λύτρα των 0.87 bitcoins, κάτι που αντιστοιχεί σε περίπου $28.000. Να πούμε ότι στο ξέσπασμα του WannaCry χρειάστηκαν περίπου 40 ώρες για να επιτευχθεί αυτό το ποσό. Ο Petya ζητάει $300 ως λύτρα.

Μαθαίνουμε ότι ως τώρα οι δημιουργοί του Petya έχουν εισπράξει 14 λύτρα των 0.87 bitcoins, κάτι που αντιστοιχεί σε περίπου $28.000. Να πούμε ότι στο ξέσπασμα του WannaCry χρειάστηκαν περίπου 40 ώρες για να επιτευχθεί αυτό το ποσό. Ο Petya ζητάει $300 ως λύτρα.

ΕΙΧΑΜΕ ΑΠΟΚΡΥΠΤΟΓΡΑΦΗΣΕΙ

ΤΗΝ ΠΡΟΗΓΟΥΜΕΝΗ ΕΚΔΟΣΗ

Είχαμε νικήσει την προηγούμενη έκδοση του Petya και

ήμασταν σε θέση να τον αποκρυπτογραφήσουμε.

Αυτή τη στιγμή δεν έχουμε κάποιο δείγμα της νέας έκδοσης, για αυτό ΑΝ ΚΑΠΟΙΟΣ ΕΧΕΙ ΠΡΟΣΒΛΗΘΕΙ, ΠΑΡΑΚΑΛΟΥΜΕ ΝΑ ΕΡΘΕΙ ΣΕ ΕΠΙΚΟΙΝΩΝΙΑ ΜΑΖΙ ΜΑΣ.

Αυτή τη στιγμή δεν έχουμε κάποιο δείγμα της νέας έκδοσης, για αυτό ΑΝ ΚΑΠΟΙΟΣ ΕΧΕΙ ΠΡΟΣΒΛΗΘΕΙ, ΠΑΡΑΚΑΛΟΥΜΕ ΝΑ ΕΡΘΕΙ ΣΕ ΕΠΙΚΟΙΝΩΝΙΑ ΜΑΖΙ ΜΑΣ.

Να πούμε επίσης ότι αν και ο WannaCry είχε

σταματήσει λόγω του περιβόητου KillSwitch Domain, ο Petya δεν διαθέτει τέτοιο feature...

Μερικά Tweets που φανερώνουν την ολοένα και

μεγαλύτερη επιδρομή του Petya:

Supermarket στην Ουκρανία:

Λιμάνι στο Rotterdam

Εταιρία στην Ινδία:

Μετρό στο Κίεβο:

Και σε ATM στην Ουκρανία

18.00μμ

Η έκδοση αυτή του Petya δεν έχει τελικά σχέση με αυτήν που είχαμε αποκρυπτογραφήσει στο παρελθόν, έχει απλώς δανειστεί κάποια στοιχεία από τον κώδικα του αρχικού Petya. Για το λόγο αυτό, πλέον αναφέρεται ως NotPetya ή Petna ή SortaPetya.

Δεν χρειαζόμαστε πλέον δείγμα των μολυσμένων αρχείων.

Δεν χρειαζόμαστε πλέον δείγμα των μολυσμένων αρχείων.

18.30μμ

Επιβεβαιώνεται η χρήση του EternalBlue exploit της NSA, ενώ αναφέρεται ότι χρησιμοποιήθηκε επίσης και το EternalRomance (επίσης της NSA).

Αναφέρεται ότι ο αρχικός διανομέας του Petya/NotPetya ήταν ένα update για ένα εξαιρετικά δημοφιλές λογισμικό διαχείρισης λογιστικής εταιριών στην Ουκρανία, το M.E.Doc.

Η ίδια η κατασκευάστρια του λογισμικού παραδέχτηκε πλαγίως ότι κάτι δεν πάει καλά με τη διανομή της:

Θυμίζουμε ότι το ίδιο λογισμικό θεωρήθηκε υπεύθυνο για το χάος που προκλήθηκε πάλι στην Ουκρανία πριν από δύο εβδομάδες με τη διασπορά και την επιμόλυνση με τον xData Ransomware (ο οποίος πλέον έχει λυθεί).

Αναφέρεται ότι ο αρχικός διανομέας του Petya/NotPetya ήταν ένα update για ένα εξαιρετικά δημοφιλές λογισμικό διαχείρισης λογιστικής εταιριών στην Ουκρανία, το M.E.Doc.

Η ίδια η κατασκευάστρια του λογισμικού παραδέχτηκε πλαγίως ότι κάτι δεν πάει καλά με τη διανομή της:

Attention!

Our servers are carrying out a virus attack.

We apologize for the temporary inconvenience!Θυμίζουμε ότι το ίδιο λογισμικό θεωρήθηκε υπεύθυνο για το χάος που προκλήθηκε πάλι στην Ουκρανία πριν από δύο εβδομάδες με τη διασπορά και την επιμόλυνση με τον xData Ransomware (ο οποίος πλέον έχει λυθεί).

19.00μμ

Είναι πλέον αδύνατο να πληρώσει κάποιος τα λύτρα και να πάρει τα δεδομένα του πίσω. Ο λόγος είναι ότι η Posteo, η email provider εταιρία που φιλοξενούσε το email των κακοποιών, έκλεισε το εν λόγω email με αποτέλεσμα να είναι αδύνατη η επικοινωνία των θυμάτων με τους κακοποιούς. Έτσι, είναι αδύνατον για οποιονδήποτε να πάρει πίσω τα αρχεία του, πληρώνοντας τα λύτρα.

21.00μμ

Αν δείτε αυτήν την εικόνα, ΚΛΕΙΣΤΕ ΤΟΝ ΥΠΟΛΟΓΙΣΤΗ ΣΑΣ

Μοιάζει με διαδικασία CHKDSK αλλά δεν είναι. Κατά τη διάρκεια που προχωράει το ποσοστό του "repair", κρυπτογραφούνται τα δεδομένα σας.

Μπορούμε να επιβεβαιώσουμε ότι αν κλείσει ο Η/Υ πριν το υποτιθέμενο CHKDSK, τα δεδομένα θα είναι ανακτήσιμα.

Μοιάζει με διαδικασία CHKDSK αλλά δεν είναι. Κατά τη διάρκεια που προχωράει το ποσοστό του "repair", κρυπτογραφούνται τα δεδομένα σας.

Μπορούμε να επιβεβαιώσουμε ότι αν κλείσει ο Η/Υ πριν το υποτιθέμενο CHKDSK, τα δεδομένα θα είναι ανακτήσιμα.

22.45μμ

ΕΤΟΙΜΑΖΕΤΑΙ ΕΜΒΟΛΙΟ ΓΙΑ ΤΗΝ ΠΡΟΣΤΑΣΙΑ ΚΑΤΑ ΤΟΥ PETYA/NOTPETYA

00.10πμ

ΑΚΟΛΟΥΘΗΣΤΕ ΑΥΤΕΣ ΤΙΣ ΟΔΗΓΙΕΣ ΓΙΑ ΝΑ ΠΡΟΣΤΑΤΕΥΣΕΤΕ ΤΟΝ Η/Υ ΣΑΣ ΑΠΟ ΤΟΝ Petya/NotPetya/Petna/SortaPetya

Παρόλο που ο Petya/NotPetya/Petna/SortaPetya δεν έχει killswitch domain όπως ο WannaCry, βρέθηκε λύση η οποία δεν βοηθάει όσους έχουν ήδη μολυνθεί, βοηθάει όμως όσους θέλουν να προστατευτούν για να μην μολυνθούν (ΕΜΒΟΛΙΟ).

BHMA 1)

Ενεργοποιήστε την προβολή κρυμμένων αρχείων, φακέλων και δίσκων στα Windows

BHMA 2)

Πηγαίνετε στο φάκελο C:\Windows και εντοπίστε το αρχείο notepad.exe

BHMA 3)

Επιλέξτε το αρχείο notepad.exe και πατήστε CTRL+C (Copy) και CTRL+V (Paste).

Θα εμφανιστεί προειδοποίηση ότι χρειάζεστε άδεια για να προχωρήσετε, πατήστε Continue

Θα δημιουργηθεί το αρχείο notepad - Copy.exe

BHMA 4)

Επιλέξτε το αρχείο notepad - Copy.exe που δημιουργήσατε και πατήστε F2 (Rename) στο πληκτρολόγιό σας. Διαγράψτε το όνομα αρχείου (μαζί και την επέκταση) και πληκτρολογήστε perfc.

To αρχείο θα πρέπει να έχει γίνει από notepad - Copy.exe ---> perfc

Θα εμφανιστεί προειδοποίηση αν είστε βέβαιοι και πατήστε Ναι.

Τα Windows θα ζητήσουν και δεύτερη επιβεβαίωση, πείτε του να συνεχίσει

BHMA 5)

Κάντε δεξί κλικ στο αρχείο perfc και επιλέξτε Ιδιότητες (Properties)

Επιλέξτε Read Only να είναι τσεκαρισμένο

και πατήστε ΟΚ.

Και πάλι τα Windows θα ζητήσουν επιβεβαίωση.

ΕΧΕΤΕ ΠΛΕΟΝ "ΕΜΒΟΛΙΑΣΕΙ" ΤΟΝ Η/Υ ΣΑΣ ΕΝΑΝΤΙΑ ΣΤΟΝ NotPetya/SortaPetya/Petya Ransomware.

BHMA 1)

Ενεργοποιήστε την προβολή κρυμμένων αρχείων, φακέλων και δίσκων στα Windows

BHMA 2)

Πηγαίνετε στο φάκελο C:\Windows και εντοπίστε το αρχείο notepad.exe

BHMA 3)

Επιλέξτε το αρχείο notepad.exe και πατήστε CTRL+C (Copy) και CTRL+V (Paste).

Θα εμφανιστεί προειδοποίηση ότι χρειάζεστε άδεια για να προχωρήσετε, πατήστε Continue

Θα δημιουργηθεί το αρχείο notepad - Copy.exe

BHMA 4)

Επιλέξτε το αρχείο notepad - Copy.exe που δημιουργήσατε και πατήστε F2 (Rename) στο πληκτρολόγιό σας. Διαγράψτε το όνομα αρχείου (μαζί και την επέκταση) και πληκτρολογήστε perfc.

To αρχείο θα πρέπει να έχει γίνει από notepad - Copy.exe ---> perfc

Θα εμφανιστεί προειδοποίηση αν είστε βέβαιοι και πατήστε Ναι.

Τα Windows θα ζητήσουν και δεύτερη επιβεβαίωση, πείτε του να συνεχίσει

BHMA 5)

Κάντε δεξί κλικ στο αρχείο perfc και επιλέξτε Ιδιότητες (Properties)

Επιλέξτε Read Only να είναι τσεκαρισμένο

και πατήστε ΟΚ.

Και πάλι τα Windows θα ζητήσουν επιβεβαίωση.

ΕΧΕΤΕ ΠΛΕΟΝ "ΕΜΒΟΛΙΑΣΕΙ" ΤΟΝ Η/Υ ΣΑΣ ΕΝΑΝΤΙΑ ΣΤΟΝ NotPetya/SortaPetya/Petya Ransomware.